摘要:,,近期PHP出现新的漏洞,本文对此进行深度解析,并给出应对策略。文章首先概述了PHP漏洞的重要性和对系统安全的影响。接着详细分析了最新漏洞的特点和攻击方式,包括潜在风险。提出了针对性的应对策略,包括及时安装安全补丁、加强代码审查、实施访问控制和加强系统监控等措施,以确保PHP系统的安全性。

本文目录导读:

随着互联网的快速发展,PHP作为一种流行的服务器端脚本语言,广泛应用于Web开发,随着其应用的广泛普及,PHP漏洞也频频被曝光,本文将重点分析PHP的最新漏洞,并提供相应的应对策略,以帮助开发者更好地保障系统安全。

PHP最新漏洞概述

PHP社区频频曝光了一系列新的安全漏洞,这些漏洞可能对使用PHP的Web应用程序构成严重威胁,以下是几个典型的PHP最新漏洞:

1、反序列化漏洞:PHP的反序列化过程可能导致远程代码执行,攻击者可利用该漏洞,通过构造恶意的序列化数据,诱导目标系统执行恶意代码,从而实现对系统的控制。

2、输入验证漏洞:部分PHP应用程序在接收用户输入时缺乏有效的验证机制,攻击者可利用此漏洞注入恶意代码或执行恶意操作。

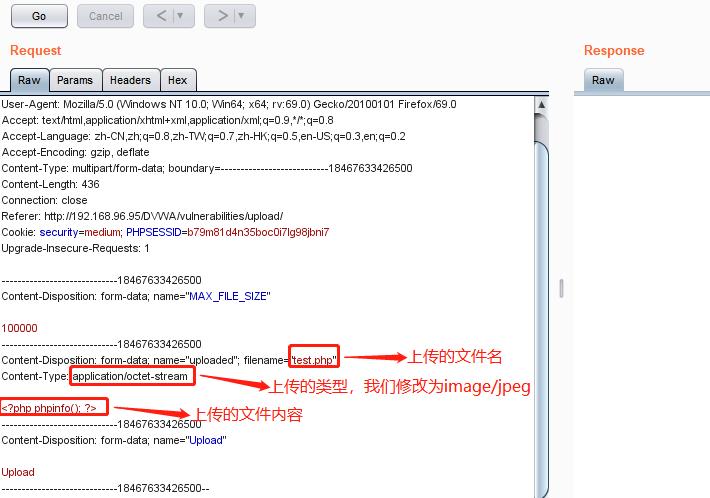

3、文件包含漏洞:某些PHP应用程序在处理文件包含操作时存在安全隐患,攻击者可利用该漏洞加载恶意文件并执行其中的代码。

4、跨站脚本攻击(XSS):部分PHP应用程序在处理用户输入时未进行适当的过滤和转义,导致攻击者可注入恶意脚本并执行跨站攻击。

PHP最新漏洞分析

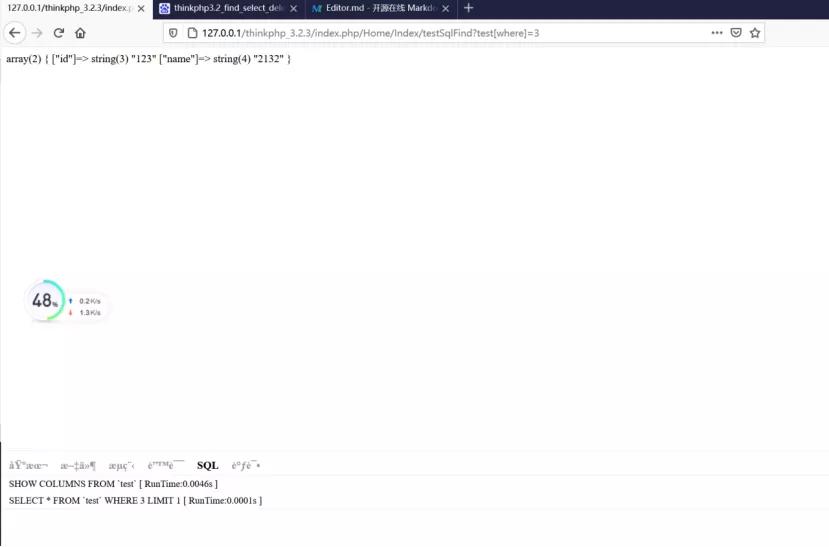

1、反序列化漏洞分析:反序列化漏洞通常是由于开发者在处理反序列化操作时未对输入数据进行充分验证和过滤所致,攻击者可利用该漏洞构造恶意的序列化数据,诱导目标系统执行任意代码,为了防止此类漏洞,开发者在处理反序列化操作时应对输入数据进行严格验证和过滤。

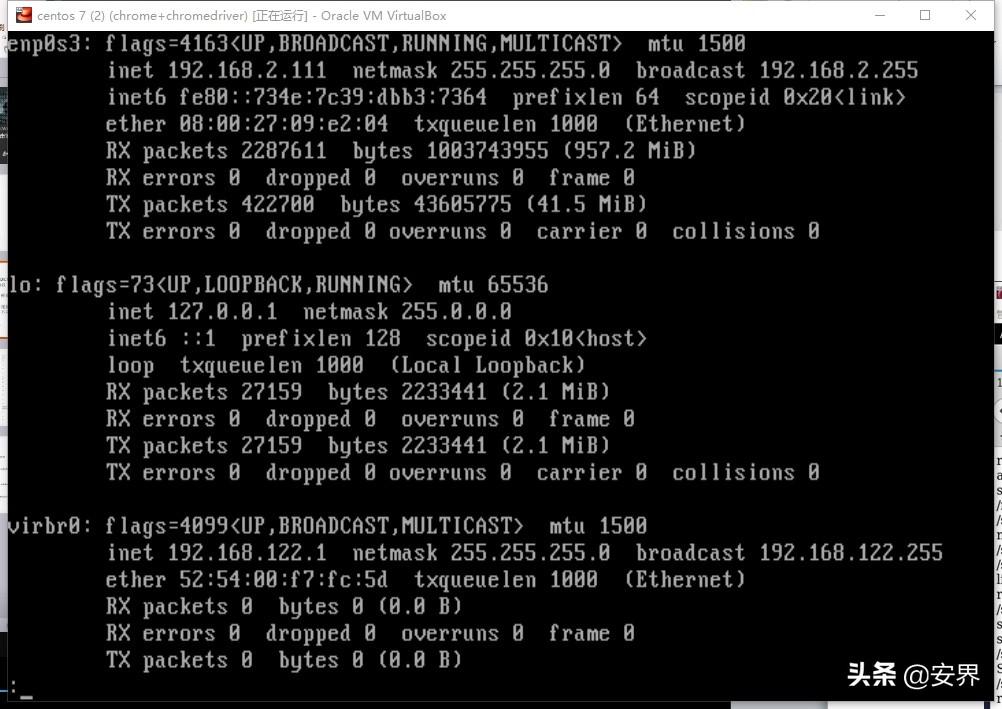

2、输入验证漏洞分析:输入验证漏洞往往是由于开发者在处理用户输入时缺乏足够的验证机制所致,攻击者可利用此漏洞注入恶意代码或执行其他恶意操作,为了防止此类漏洞,开发者应确保对用户输入进行充分的验证和过滤,避免使用不安全的函数和库。

3、文件包含漏洞分析:文件包含漏洞通常是由于开发者在处理文件包含操作时未对文件路径进行充分的验证和过滤所致,攻击者可利用该漏洞加载恶意文件并执行其中的代码,为了防止此类漏洞,开发者应确保对文件路径进行严格的验证和过滤,避免使用不安全的文件操作函数。

4、跨站脚本攻击(XSS)分析:XSS攻击是由于开发者在处理用户输入时未进行适当的过滤和转义所致,攻击者可利用此漏洞在目标系统中注入恶意脚本并执行跨站攻击,为了防止此类漏洞,开发者应对用户输入进行适当的过滤和转义,并确保输出内容的安全性,还应使用内容安全策略(CSP)等安全机制来增强防御能力。

应对策略

针对上述PHP最新漏洞,我们提出以下应对策略:

1、定期对PHP应用程序进行安全审计和漏洞扫描,确保应用程序的安全性。

2、对用户输入进行充分的验证和过滤,避免使用不安全的函数和库,在处理用户输入时,应采用白名单验证方式,只允许预期范围内的输入通过。

3、对文件操作进行严格的验证和过滤,避免使用不安全的文件操作函数,在处理文件包含操作时,应确保文件路径的安全性,避免加载恶意文件。

4、对输出内容进行适当的过滤和转义,确保输出内容的安全性,使用内容安全策略(CSP)等安全机制来增强防御能力。

5、及时关注PHP官方安全公告和第三方库的安全更新,及时修复已知的安全漏洞。

6、加强开发者的安全意识培训,提高安全编码水平,确保应用程序的安全性。

本文重点分析了PHP的最新漏洞及其成因,并提供了相应的应对策略,为了确保PHP应用程序的安全性,开发者应关注最新的安全动态,加强安全意识培训,提高安全编码水平,定期对应用程序进行安全审计和漏洞扫描,及时修复已知的安全漏洞,只有这样,才能有效保障PHP应用程序的安全性,为用户提供更加安全可靠的服务。

京公网安备11000000000001号

京公网安备11000000000001号 京ICP备11000001号

京ICP备11000001号